مقاله آشنائی با سیستم مدیریت امنیت اطلاعات (ISMS)

قیمت: ۱۰۰۰۰۰ریال تعداد صفحات: 103 کد محصول :2134

موضوع :

مقاله آشنائی با سیستم مدیریت امنیت اطلاعات (ISMS)

فرمت فایل: WORD (قابل ویرایش)

مقدمه :

در حال حاضر، وضعیت امنیت فضای تبادل اطلاعات کشور، بویژه در حوزه دستگاههای دولتی و خصوصی، در سطح نامطلوبی قرار دارد. از جمله دلایل اصلی وضعیت موجود، میتوان به فقدان زیرساختهای فنی و اجرائی امنیت و عدم انجام اقدامات موثر در خصوص ایمنسازی فضای تبادل اطلاعات این دستگاهها اشاره نمود.بخش قابل توجهی از وضعیت نامطلوب امنیت فضای تبادل اطلاعات کشور، بواسطه فقدان زیرساختهائی از قبیل نظام ارزیابی امنیتی فضای تبادل اطلاعات، نظام صدور گواهی و زیرساختار کلید عمومی، نظام تحلیل و مدیریت مخاطرات امنیتی، نظام پیشگیری و مقابله با حوادث فضای تبادل اطلاعات، نظام مقابله با جرائم فضای تبادل اطلاعات و سایر زیرساختهای امنیت فضای تبادل اطلاعات در کشور میباشد. از سوی دیگر، وجود زیرساختهای فوق، قطعا تاثیر بسزائی در ایمنسازی فضای تبادل اطلاعات دستگاههای دولتی خواهد داشت.

فهرست مطالب :

مقدمه

آشنائي با مراحل طي شده در زمينه امنيت اطلاعات

چگونگي روند رو به رشد استاندارد BS7799

استاندارد BS7799

گزارش فني ISO/IEC TR 13335

گزينه "سيستم عامل ويندوز"

گزينه استفاده از سيستم عامل متن باز لينوكس

کامپيوتر خود را بهتر بشناسيم

چگونه يک سيستم عامل را انتخاب نمائيم

ويندوز ( Windows )

مهمترين نقاط آسيب پذير ويندوز

مهمترين نقاط آسيب پذير ويندوز

اولين نقطه آسيب پذير : ( Internet Information Services (IIS

سيستم های عامل در معرض تهديد

نحوه تشخيص آسيب پذيری سيستم

نحوه حفاظت در مقابل نقطه آسيب پذير

استفاده از برنامه کمکی IIS Lockdown بمنظورنصب مطمئن تر

دومين نقطه آسيب پذير : ( Microsoft SQL Server (MSSQL

سيستم های عامل در معرض تهديد

نحوه تشخيص آسيب پذيری سيستم

نحوه حفاظت در مقابل نقطه آسيب پذير

مبانی امنیت اطلاعات

داده ها و اطلاعات حساس در معرض تهدید

معرفی سیستم مدیریت امنیت اطلاعات

ایجاد و تعریف سیاست ها

تعیین محدوده عملیاتی

برآورد دارایی ها و طبقه بندی آنها

ارزیابی خطرات

مدیریت خطرات

انتخاب کنترل مناسب

تعیین قابلیت اجرا

مبانی امنيت اطلاعات2

اهميت امنيت اطلاعات و ايمن سازی کامپيوترها

داده ها و اطلاعات حساس در معرض تهديد

ويروس ها

برنامه های اسب تروا ( دشمنانی در لباس دوست )

ويرانگران

حملات

ره گيری داده ( استراق سمع )

کلاهبرداری ( ابتدا جلب اعتماد و سپس تهاجم )

نامه های الکترونيکی ناخواسته

ابزارهای امنيتی

نرم افزارهای آنتی ويروس

سياست های امنيتی

رمزهای عبور

فايروال ها

رمزنگاری

چند نکته اوليه در خصوص ايمن سازی اطلاعات و شبکه های کامپيوتری

NAT برگرفته از ( Network Address Translation )

فیلترینگ پورت ها

ناحیه غیرنظامی ( Demilitarized Zone )

فورواردینگ پورت ها

تعاريف

طبقهبندی(INFOSEC)

فناوريهاي امنيت اطلاعات کنشگرايانه

فناوريهاي امنيت اطلاعات واکنشي

تفاوت http با https در امنيت اطلاعات

امنيت شبكه - Social Engineering – Phishing – LAN Security

تكنيكهاي مهندسي اجتماعي

سياستها

جمع بندي

استفاده از نرم افزارهاي محافظتي (مانند ضدويروس ها) و به روز نگه داشتن آنها

باز نکردن نامه هاي دريافتي از منابع ناشناس

استفاده از گذرواژه هاي مناسب

محافظت از کامپيوتر در برابر نفوذ با استفاده از حفاظ(Firewall)

خودداري از به اشتراک گذاشتن منابع کامپيوتر با افراد غريبه

بررسي منظم امنيت کامپيوتر

امنيت در پايگاههاي داده اي

معماري امن شبکه با نگاه به پايگاه داده

ارائه امن اطلاعات

توليد اطلاعات به صورت استاتيک و مسائل امنيتي آن

توليد اطلاعات به صورت ديناميک

تمامي اطلاعات در بين راه قابل شنود هستند

نتيجهگيری

منابع

جهت دانلود اینجا کلیک کنید

تحقیق پاورپوینت درباره مهارت كنترل خشم

تحقیق پاورپوینت درباره مهارت كنترل خشم

آزمون های تاپ ناچ top notch complete assessment test

آزمون های تاپ ناچ top notch complete assessment test دانلود گلچین نوحه و مداحی محرم با نوای سیدمهدی میرداماد

دانلود گلچین نوحه و مداحی محرم با نوای سیدمهدی میرداماد مدل دکوراسیون دیوار پشت تلوزیون شیک و زیبا

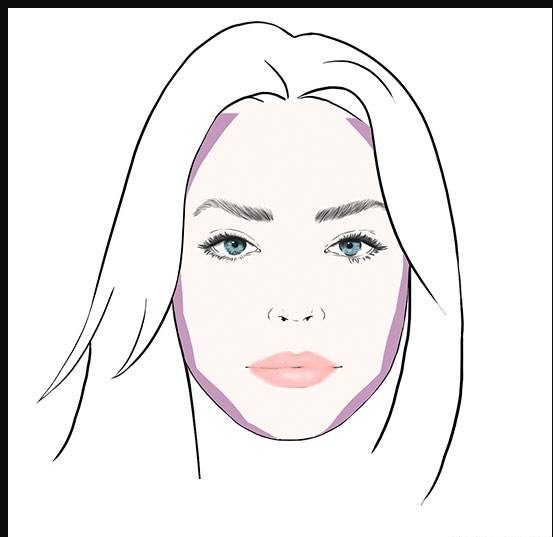

مدل دکوراسیون دیوار پشت تلوزیون شیک و زیبا نحوه استفاده از کانسیلرهای اصلاح رنگ

نحوه استفاده از کانسیلرهای اصلاح رنگ مجموعه صوتی Speak Fluent English - جدید و دارای گارانتی - اورجینال

مجموعه صوتی Speak Fluent English - جدید و دارای گارانتی - اورجینال اموزش مکالمات انگلیس روزمره از طریق فیلمModern English-اورجینال

اموزش مکالمات انگلیس روزمره از طریق فیلمModern English-اورجینال